shark (shared risk)

La gestione dell’information security dovrebbe essere effettuata seguendo un doppio anello chiuso di controllo.

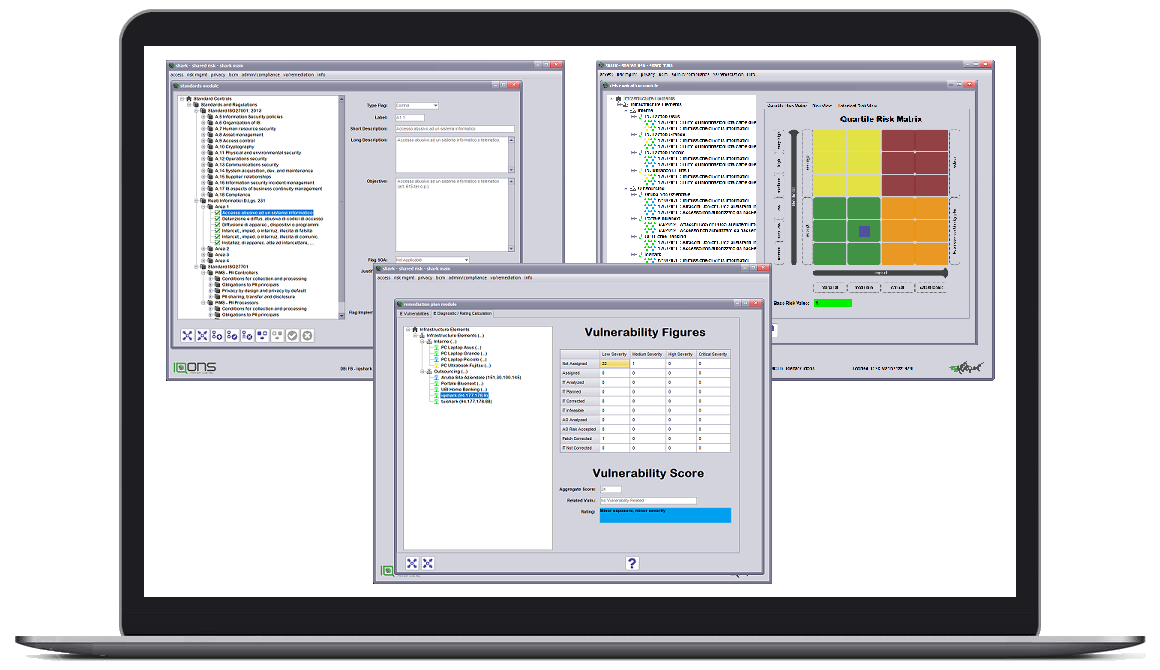

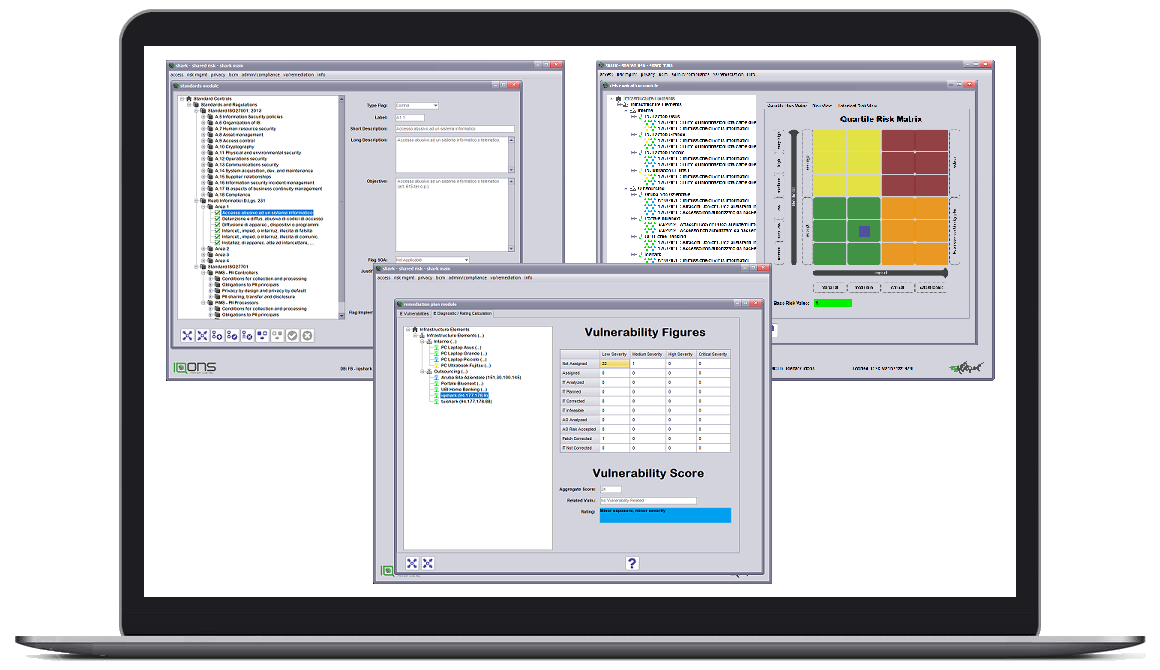

Il primo livello è «logico» ed indirizza la gestione dei controlli e delle contromisure tecniche ed organizzative.

Stabiliti gli obiettivi di controllo, vengono assegnati i compiti e rilevati i feedback (governo).

Si determina quindi il livello di rischio it per l’azienda.

Il secondo livello è «fisico» ed è orientato alla minimizzazione della superficie di attacco, effettuando dei rilevamenti dal campo (va/pt) e gestendo le opportune azioni di rimedio.

I feedback sulle attività di rimedio determinano il livello di rischio puntuale (ip vulnerability score).

shark permette l’evoluzione e l’integrazione dei managed services introducendo nuovi servizi innovativi di "cyber security” ad alto valore aggiunto.

shark permette un approccio logico «dall’alto» e fisico «dal basso».

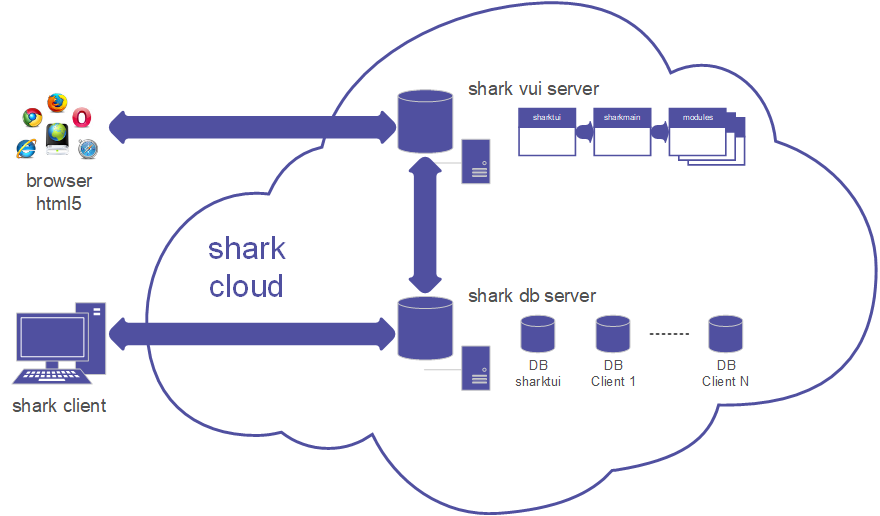

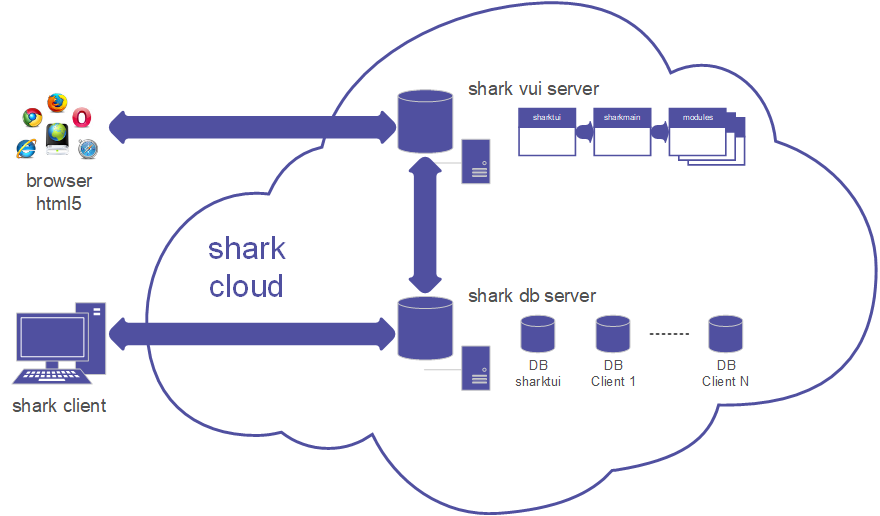

Ogni cliente ha un DB fisicamente separato dagli altri e i dati sono residenti in un cloud locato in italia.

Un utente può connettersi a più di un DB, ma non contemporaneamente: ogni connessione prevede un accesso logico separato.

shark viene distribuito in due modalità: client / server (c/s) e web terminal server (wts).

La modalità c/s prevede l’installazione degli sharkage su ogni client e la connessione attraverso una porta specifica allo shark

server.

La modalità wts necessita solo di un web browser html5.